Инструменты пользователя

Это старая версия документа!

Содержание

Решение проблем с доступом к некоторым сайтам в Ubuntu и других дистрибутивах

Способ обхода замедления известного видеохостинга и других интернет-ресурсов в Linux

Предисловие

В данном способе не нужно обладать правами суперпользователя. И семи пядей во лбу тоже не надо иметь. Но! Тут многабукафф

Вы обречены на успех при условии, что все внимательно прочтете и сделаете так, как тут предложено… Надо верить в свои возможности, многие недооценивают себя. Хотя бывает и наоборот). Это руководство можно условно разбить на несколько основных частей: подготовка, способы запуска и настройка proxy в браузере. Также, дополнительно можно улучшить возможности браузера для комфорта. Самое главное - все можно вернуть на круги своя. Об этом написано в конце статьи и даже если вы напорете косяков, то все можно легко исправить с помощью нескольких команд в терминале.

А если вам сложно использовать консольные редакторы, то замените nano в командах на тот, который вам больше нравится или дефолтный в гуях - edit. И надеюсь, что вы знакомы с термином комментарий в коде и не будете копировать команды вместе с ними.)))

Возимся под капотом

Подготовка

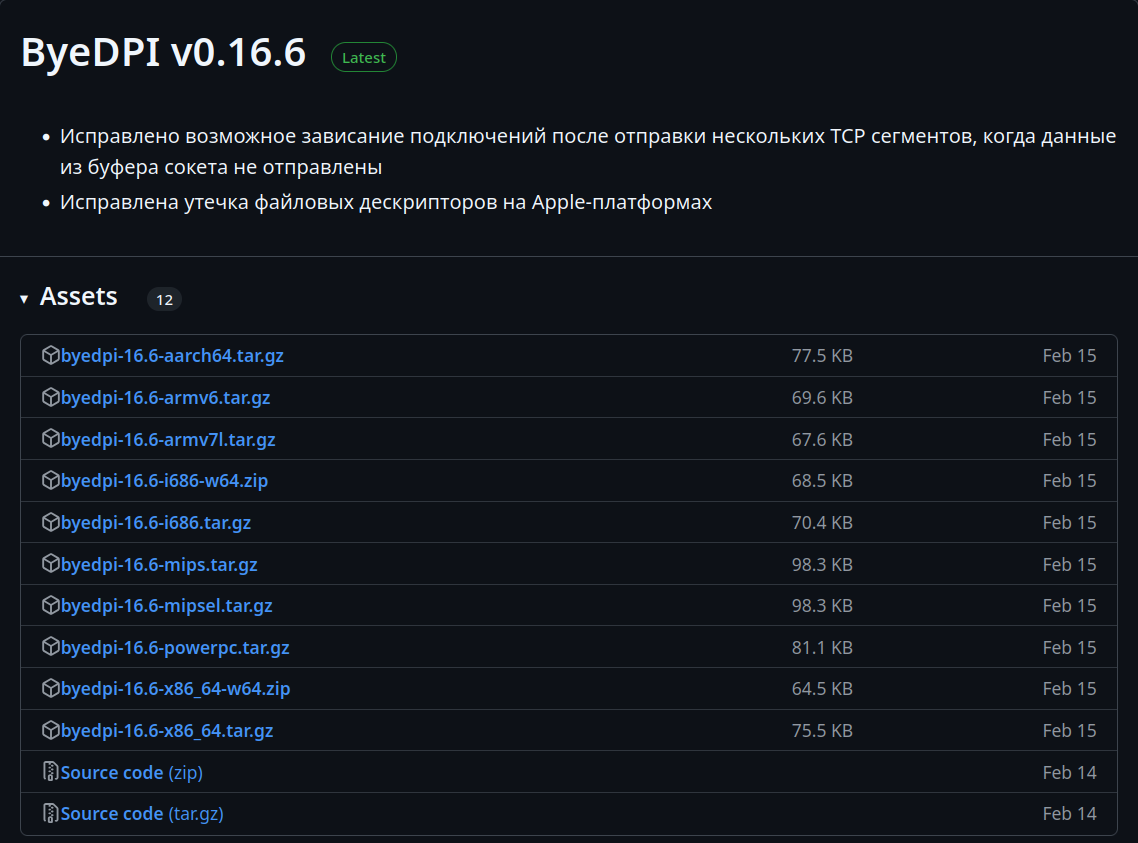

Для начала перейти на эту страницу Github, выбрать и скачать архив под архитектуру вашего дистрибутива из последнего релиза данного ПО. Распаковать любым удобным для вас способом в любое удобное для вас место. Если ваш внутренний перфекционист желает, чтобы у вас все лежало на своих местах и все было типа правильно в духе Linux, то предлагаю вам следующий вариант.

Первым делом создадим нужные директории и поместим туда скачанный и предварительно распакованный бинарник byedpi. Скопировать и вставить в терминал команду и выполнить ее:

mkdir -p ~/.local/bin/byedpi && mv /ваш/путь/до/распакованного/byedpi/ciadpi-x86_64 ~/.local/bin/byedpi && ln -s ~/.local/bin/byedpi/ciadpi-x86_64 ~/.local/bin/byedpi/ciadpi

На примере рассматривается x86_x64 дистрибутив, Вы можете выбрать необходимый, как я упоминал выше.

В результате выполнения вышеуказанной команды будет создана рабочая директория для byedpi, а бинарник ciadpi-x86_64 будет перемещен именно по созданному пути ~/.local/bin/byedpi и на него будет создан сим-линк. Лично я это делаю, чтобы при обновлении бинарника можно было создавать резервные копии предыдущих версий (типа ciadpi-x86_64.bac_0.16), так как не всегда новая версия работает корректно (это бывает, но очень редко, перестраховка никогда не помешает). И вообще, мне так хочется и нравится))) Если хотите по-своему, делайте, но не забывайте, что этот гайд отталкивается от этого, ошибетесь в путях - работать не будет. В итоге мы можем иметь целую пачку бэкапов, «весят» они мало, но вот откатиться можно в любой момент.

В принципе вы уже можете начать использовать его с помощью команды в терминале:

~/.local/bin/byedpi/ciadpi

Если не хочет запускаться и ругается на это в терминале, то выполнить:

chmod a+x ~/.local/bin/byedpi/ciadpi

Но увы, не все так просто и необходимо поиграться с аргументами запуска, на странице проекта вы можете увидеть их все.

Самый легкий вариант - терминал

Можно пойти чуть дальше и добавить переменные для запуска в свое окружение, но сначала создадим бэкап .bashrc, который мы будем изменять и если захотим вернуться к исходному, он у нас будет).

cp ~/.bashrc ~/.bashrc.bac

После этого необходимо отредактировать файл ~/.bashrc Любым доступным для вас способом, например здесь же в терминале:

nano ~/.bashrc ### редактируем .bashrc в консольном nano, если не хотите/не удобно им, используйте альтернативную команду ниже edit ~/.bashrc ### альтернатива, используется дефолтный тесктовый редактор

вставив в конец файла строку:

export PATH=$PATH:~/.local/bin/byedpi

Выполняем:

source ~/.bashrc ### перечитываем .bashrc

Прямой запуск бинарника

После этого вы можете запускать спуфер короткой командой в терминале:

ciadpi ### Запуск ByeDPI без аргументов

Но, как я упоминал выше, не все так просто и необходимо использовать аргументы, лично я использую следующую команду (по отзывам всех, кто использовал данные аргументы, они универсальны и подходят для всех провайдеров, но все же…), возможно, вам придется подбирать свои значения:

ciadpi -i 127.0.0.1 --oob 1 --udp-fake 5 --ttl 12 --mod-http h,d,r --split 3 --split 5 --tlsrec 1+s --timeout 1 --md5sig --debug 0 ### Это уже рабочий вариант

Применение алиаса

Тут снова можно слегка продвинуть свой скилл

alias spoofer='ciadpi -i 127.0.0.1 --oob 1 --udp-fake 5 --ttl 12 --mod-http h,d,r --split 3 --split 5 --tlsrec 1+s --timeout 1 --md5sig --debug 0'

Сохраняем, закрываем редактор, выполняем следом команду, заставив текущую оболочку (терминал) перечитать все команды, содержащиеся в файле .bashrc, без необходимости перезапуска терминала:

source ~/.bashrc ### перечитываем .bashrc

Или просто закрыть это окно терминала и открыть новое, в котором уже можно запускать этот бинарник со всеми аргументами короткой командой:

spoofer ### Запуск алиаса, включающий в себя все сразу

Создание кнопки в меню

Если вы любитель жмакать на кнопочки в меню и терминал вам не очень или совсем не нравится, то можно добавить кнопку запуска в меню. выполняем в терминале:

nano /home/$USER/.local/share/applications/byedpi.desktop

вставляем следующее содержимое:

#!/usr/bin/env xdg-open [Desktop Entry] Version=1.0 Name=ByeDPI Comment=Обход нелигитимных блокировок интернет-пространства GenericName=ByeDPI - свободный интернет Keywords=байдипиай;инувзш;byedpi;,fqlbgbfq;ciadpi;spoofer Exec=.local/bin/byedpi/ciadpi -i 127.0.0.1 --oob 1 --udp-fake 5 --ttl 12 --mod-http h,d,r --split 3 --split 5 --tlsrec 1+s --timeout 1 --md5sig --debug 0 StartupNotify=true Terminal=true Type=Application Icon=/usr/share/icons/hicolor/scalable/apps/org.gnome.Yelp.svg Categories=Network; NoDisplay=false

Если вам нравится запускать ярлыки с рабочего стола, просто перетащите ярлык из меню на рабочий стол. Для наилучшего контроля за доступом к сайтам данный ярлык предусматривает запуск в терминале, а также, если вы захотите отключить спуфер, достаточно закрыть его окно.

Ну, а если вы хотите, чтобы byedpi стартовал автоматически при загрузке в систему, то можно заморочиться еще больше

Автозагрузка приложения

Для начала самый простой способ - почти в любом рабочем окружении Linux вы сможете найти в меню приложений что-то вроде «Автозапуск» или «Запускаемые приложения», жмакаем кнопочку «Добавить», в открывшемся диалоговом окошке заполняем необходимые поля, имя вписываем любое, какое вам нравится, в поле команда вставляем .local/bin/byedpi/ciadpi -i 127.0.0.1 –oob 1 –udp-fake 5 –ttl 12 –mod-http h,d,r –split 3 –split 5 –tlsrec 1+s –timeout 1 –md5sig –debug 0, комментарий можно оставить пустым, задержку выставить в 5-10 секунд. Данный способ не пробовал, так как не интересует такое, но все должно работать. Если все же не работает, укажите полный путь в поле команда.

Создание юнита systemd

Или… Теперь способ посложнее - можно создать systemd юнит. Открываем терминал, копируем туда команду:

mkdir -p ~/.config/systemd/user/

создали директорию пользовательских юнитов, затем создаем сам юнит:

nano ~/.config/systemd/user/ciadpi.service

вставляем следующее содержимое:

[Unit] Description=ByeDPI Service After=network.target [Service] Type=simple WorkingDirectory=/home/%u/.local/bin/byedpi ExecStart=/home/%u/.local/bin/byedpi/ciadpi -i 127.0.0.1 --oob 1 --udp-fake 5 --ttl 12 --mod-http h,d,r --split 3 --split 5 --tlsrec 1+s --timeout 1 --md5sig --debug 0 Restart=on-failure RestartSec=15 NoNewPrivileges=yes ProtectSystem=strict ProtectHome=read-only [Install] WantedBy=default.target

Сохраняем, закрываем. Затем подряд выполняем четыре команды:

systemctl --user daemon-reload ### Перезагружаем конфигурацию systemd systemctl --user enable ciadpi.service ### Активируем юнит systemctl --user start ciadpi.service ### Запускаем сервис systemctl --user status ciadpi.service ### Проверяем статус

Если у нас что-то пошло не так, не работает или еще что - смотрим журнал

journalctl --user -u ciadpi.service -e

Настройка socks5-proxy в браузере

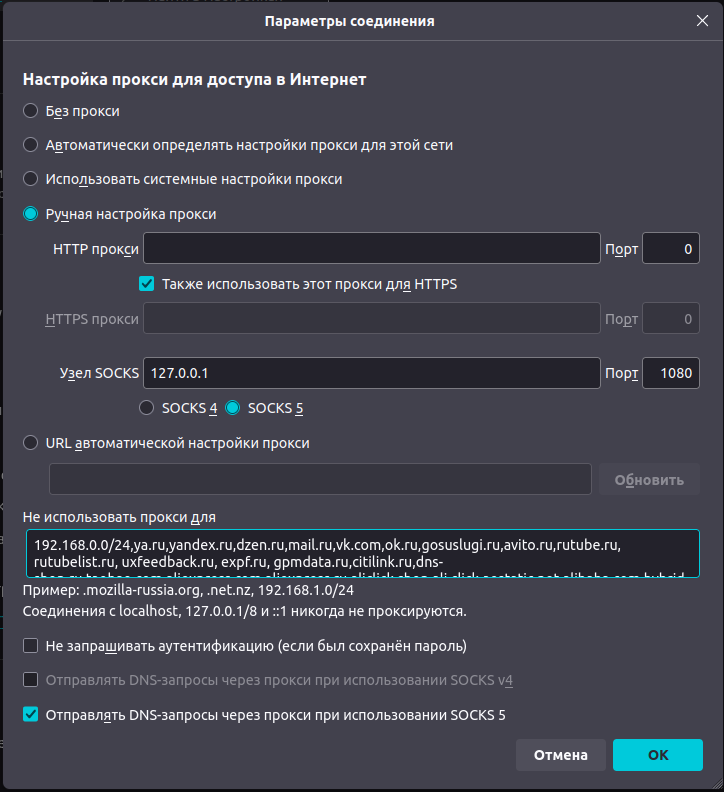

Также необходимо настроить сеть в браузере, с помощью которого вы осуществляете просмотр роликов в Youtube или сёрфинг по просторам «замедленного» интернета, для этого в Firefox (я использую только его, поэтому примеров с другими браузеров не будет) открываем настройки браузера и в разделе «Основные», прокрутив в самый низ, находим пункт «Настройки сети», нажимаем на кнопочку «Настроить…«, в открывшемся окошке в блоке «Настройка прокси для доступа в Интернет» выбираем пункт «Ручная настройка прокси», затем редактируем параметр «Узел SOCKS»:

**IP** - 127.0.0.1 **Порт** - 1080

Также желательно добавить некоторые домены или IP-адреса в список исключений, чтобы не потерять к ним доступ без отключения прокси, для обычного пользователя можно использовать следующий список:

192.168.0.0/24,ya.ru,yandex.ru,dzen.ru,mail.ru,vk.com,ok.ru,gosuslugi.ru,avito.ru,rutube.ru, rutubelist.ru, uxfeedback.ru, expf.ru, gpmdata.ru,citilink.ru,dns-shop.ru,taobao.com,aliexpress.com,aliexpress.ru,aliclick.shop,ali.click,aestatic.net,alibaba.com,hybrid.ai,alicdn.com,ozon.ru,wildberries.ru

Список можно редактировать в любое время и добавлять сайты (например sberbank.ru и прочие), на которые вы не можете попасть при включенном прокси. И в принципе вы уже можете использовать это решение «как есть», вы уже сможете иметь доступ к «замедленным» сайтам с запущенным бинарником byedpi и с текущей конфигурацией сети в браузере.

Остановка и удаление сервиса и файлов

Остановить сервис:

systemctl --user stop ciadpi.service

Отключить его насовсем и удалить:

systemctl --user disable ciadpi.service ### Отключаем данный сервис rm -v ~/.config/systemd/user/ciadpi.service ### Удаляем его юнит systemctl --user daemon-reload ### Перезагружаем конфигурацию systemd

Если хотите полностью удалить все, что делали, то еще несколько команд:

rm -rf ~/.local/bin/byedpi ### Удаляем директорию с этим софтом rm -v ~/.bashrc && mv ~/.bashrc.bac ~/.bashrc ### Удаляем правленный нами .bashrc и восстанавливаем из бэкапа оригинальный source ~/.bashrc ### перечитываем .bashrc

Улучшаем салон нашего интернет-мобиля

Как один из вариантов, а доступно их несколько, но я использую именно этот. Устанавливаем расширение (плагин) для браузера Smart Proxy, на странице данного проекта есть ссылки на магазины приложений для нескольких браузеров:

Mozilla Add-on Firefox Desktop and Android Extension

Chrome Web Store Chrome Extension

Но для многих, полагаю, будет проще найти его в своем браузере в соответствующем пункте настроек. Делайте, как удобно лично вам.

Теперь нам необходимо настроить этот плагин. Жмакаем ЛКМ на его иконку на панели браузера, затем в выпавшем меню плагина выбираем «Настройки», нас перекинет на страницу его настроек. Но мне до такой степени влом их расписывать, что я просто дам вам бэкап моего конфига, просто разверните его во вкладке «Резервирование/Восстановление», нажмите на кнопку «Восстановить из резервной копии» и скормите диалоговому окну мой бэкап в json. Ну и собственно сам бэкап конфига здесь

После процедуры восстановления плагин автоматически активируется с уже настроенным socks5-proxy. Если у вас нет доступа к какому то нужному сайту, просто нажмите на иконку «SmartProxy» и ткните в строку «Неудачные запросы», выпадет еще один диалог, в котором покажет, какой именно хост не доступен, отметьте его чек-бокс и нажмите на кнопку «Добавить в список правил» .

Если у вас не показывает какие-либо элементы страницы, например окно плеера, просто удалите кукисы этого сайта.

Ну и на этом все, пользуйтесь на здоровье. Всем приятного просмотра и скачивания.

Внимание!!! Самое главное - не посещать сайты, официально заблокированные по решению суда РФ. Список с ними вы можете найти на официальном ресурсе Реестр запрещенных сайтов. Не забывайте, что законы надо соблюдать, даже если они кажутся вам глупыми или неправильными. И также это: «что не запрещено, то разрешено». Но при этом не возбраняется иметь ясный острый ум и хорошо подвешенный язык или хорошего адвоката в случае, если вы попадете в ситуацию «был бы человек, а статья найдется».

Более подробно о механизмах преодоления блокировок можно почитать здесь, возможно, я дополню эту статью использованием софта из данного проекта.

— Luciferus 2025/08/21 20:18